Apportez votre aide…

Installer des partitions chiffrées.

Ce tutoriel décrit une méthode pour améliorer la sécurité de vos données personnelles ou professionnelles, non pas lorsque votre ordinateur est allumé, mais lorsque celui-ci est éteint, dans le cas d'une perte ou d'un vol d'un ordinateur portable ou des supports amovibles contenant les informations importantes.

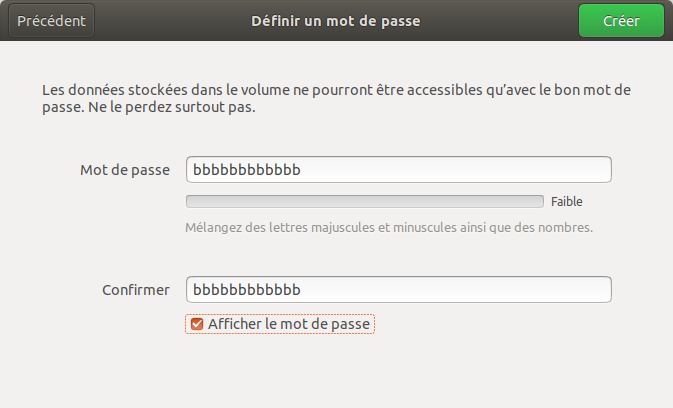

Un mot de passe sera demandé lors du montage de ces partitions. Il faut le choisir assez compliqué. La pratique montre que le logiciel ubuntu n'aime pas trop les caractères se frappant en aveugle à l'aide de deux touches. Ce mot de passe sert à "chiffrer" les données de la partition. Ce mot de passe n'a rien à voir avec celui demandé au moment de la connexion de l'utilisateur. Il ne faut donc ni le perdre, ni le divulguer. Toute personne décidant d'accéder à ces partitions avec une autre technique, lira des informations non compréhensibles. En clair les outils de récupération de données du style testdisk seront inefficaces.

Comment.

- L'utilisation d'au moins un conteneur chiffré LUKS assurera la sécurité.

- Le formatage de ces conteneurs en type de partition EXT4 permettra l'installation de votre Ubuntu ou de vos données personnelles dans cet espace sécurisé.

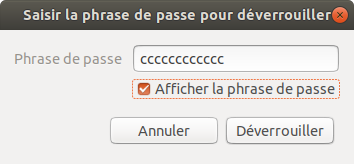

Cela va chiffrer l'intégralité des fichiers stockés dans ce type de partition au moment de leur écriture. Il ne faut donc qu'une seule fois "montrer patte blanche" au moment du montage de chacune de ces partitions. Sans la passphrase, le système ne mettra pas en route s'il est protégé. La partition de données utilisateurs devra être montée par l'utilisateur lui-même au moment où il souhaitera accéder à ses données protégées.

Pré-requis.

- Un ordinateur qui ne dispose pas d'un disque dur ou de supports USB à chiffrement matériel ou ne l'utilisant pas.

Un système puissant sera un plus : le chiffrement logiciel consomme des ressources à chaque accès au disque.

- Avoir un média d'installation d'une iso standard de la version BIONIC (18.04.1) ( http://releases.ubuntu.com/bionic/ubuntu-18.04.1-desktop-amd64.iso.torrent )

- Du temps: Les tutos de ce type d'installation n'existent pas dans la documentation française.

- Une certaine maîtrise de l'OS.

- De l'espace libre sur votre disque pour installer:

- Une partition primaire de boot standard. Format EXT4 . Taille 1 Go.

- Une partition LUKS destinée à héberger vos données personnelles qu'il faut sécuriser.

- Une partition LUKS destinée à héberger le logiciel dans les cas suivants: Vous développez un logiciel ultra confidentiel ou vous utilisez de l'espace dans cette partition pour y stocker aussi vos données. La taille sera alors d'environ 30 Go ou plus. Vous ne souhaitez pas vous embêter à séparer vos données du logiciel. La taille sera alors maxima.

Booter classiquement.

Prendre le choix "autre chose" afin de visualiser l'espace disque disponible.

Se positionner sur un espace libre.

Choisir de fabriquer une partition EXT4 de taille de 1 Go pour allouer cela au point de montage /boot même si l'ordinateur boote en mode EFI. Séparer le /boot va simplifier le démarrage de l'ordinateur, aucune partie de Grub n'étant chiffrée. Il faut penser à activer le flag "boot" sur cette partition, si le boot a lieu en mode LEGACY.

Choisir de fabriquer une partition ext4 de taille de 30 Go si vous pensez fabriquer une partition de données personnelles protégée

ou

Choisir de fabriquer une partition luks avec la totalité de l'espace disque disponible si vous ne souhaitez pas fabriquer une partition de données personnelles protégée.

Lorsque cette partition LUKS, sera créée, il faut la sélectionner pour l'allouer au point de montage / avec formatage EXT4.

Puis il faut procéder à l'installation classique que tout le monde connaît.

Notez bien qu'en version 18.04.1. il n'y a pas de partition /swap ni de partition /home dans une installation chiffrée.

Partition de données personnelles sécurisée.

Il est probable que cela apporte pas mal de sécurité. Ce qui n'est pas protégé se résume à "il faut garder en tête que pourraient transiter dans un espace temporaire ou en swap vos données en clair".

Si vous pensez assurer ce risque, il est inutile de fabriquer un OS sécurisé, une partition de données sécurisée suffit.

Cette partition sera créée, après l'installation en lançant l'application disque

Eventuellement, lui demander de rétrécir la partition contenant l'O.S. éventuellement chiffré.

Sélectionner l'espace libre. L'allouer à une partition LUKS. Formater en EXT4 cette partition luks.

Pensez à monter cette partition avant de l'utiliser avec vos applications.

Souvenez-vous que cette partition ne pourra jamais être montée automatiquement via /etc/fstab car il y a une demande de mot de passe au montage. En fait, cela devrait être possible: il faudrait certainement mettre le mot de passe de montage de cette partition dans le fichier. Ce qui exigerait alors que l'OS soit aussi chiffré!!!!!

Installation de plusieurs mots de passe.

Il est possible par la suite d'installer de mots de passes synonymes voir la documentation https://doc.ubuntu-fr.org/tutoriel/chiffrer_son_disque#gestion_des_passphrases

Exemples

Un exemple

Le premier jet de ce document est fait à partir d'une installation réalisée sur LIVE-USB avec OS installé sur la clé puis rétrécie..

a@a:~$ lsblk | grep -Ev 'sda|loop|sr0' NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sdb 8:16 1 57,6G 0 disk ├─sdb1 8:17 1 14,9G 0 part /media/a/USB64GO-FAT ├─sdb2 8:18 1 23G 0 part │ └─luks-a6444279-0ba9-4a26-beed-3db0fbf6a8f3 253:0 0 23G 0 crypt /media/a/eb50bf05-2dc6-4513-8e73-29eb6cc1b713 ├─sdb3 8:19 1 976M 0 part /media/a/USB64Go └─sdb4 8:20 1 18,7G 0 part └─luks-a2661f43-cf7f-4559-b778-716b39fd2119 253:1 0 18,7G 0 crypt /media/a/DataExt4

Initialement la clé était composée de SDB1, SDB2, SDB3. Après l'installation SDB2 a été rétréci pour créer SDB4. La partie liens symboliques n'a pas encore été faite. Cette clé est accessible uniquement en USB2…. Ce qui n'est pas très pratique!! Pour le moment, les captures d'écran sont absentes. mais elles viendront certainement dans une semaine.

Un exemple de création de partition sécurisée.

1) Lancer l'application disques et rechercher un espace disponible quelque part. Par exemple à cet endroit.

2) Créer un Volume luks protégé par mot de passe.

3) Allouer un mot de passe mémorisable.

NOTA: Evitez de choisir un mot de passe comportant un seul caractère ainsi que les caractères avec une ponctuation nécessitant l'utilisation de plusieurs touches. Pensez aussi qu'un clavier peut être remplacé par un autre non identique. (surtout dans le cas d'une clé USB sécurisée.. Donc attention aux caractères spéciaux.

4) Quitter "disques". Relancer "disques". Retrouver la partition et formater-là.

5) Indiquer bien le nom à attribuer et dire qu'il est sécurisé.

Vous pouvez choisir de faire un formatage "écrasant les données existantes".

6) Rebelotte pour le mot de passe. C'est l'occasion d'en mettre un autre qui remplace alors le premier indiqué.

7) C'est parti pour le formatage. <a href='http://pix.toile-libre.org/?img=1533426682.png'>

8) Quitter "disques". Relancer "disques". Retrouver la partition qui vient d'être créée.

9) Il ne reste plus qu'à monter la partition.

10) En répondant au mot de passe et constater qu'elle est bien montées. <a href='http://pix.toile-libre.org/?img=1533428405.png'>

11) et parfaitement utilisable

df -h | grep dm /dev/dm-1 19G 45M 18G 1% /media/a/DataExt4 /dev/dm-0 23G 5,7G 16G 27% /media/a/eb50bf05-2dc6-4513-8e73-29eb6cc1b713 /dev/dm-2 18G 45M 17G 1% /media/a/DataSécurisées a@a:~$ ls -als /media/a/DataSécurisées total 24 4 drwx------ 3 a a 4096 août 5 00:50 . 4 drwxr-x---+ 7 root root 4096 août 5 00:53 .. 16 drwx------ 2 root root 16384 août 5 00:50 lost+found echo "fichier" >/media/a/DataSécurisées/TEST.txt

Un exemple de création de la partition logiciel sécurisée.

Cette partie ne va traiter que les particularités de l'installation. Il faut consulter la documentation pour bien connaître comment installer.

1) Visualisation de la grille classique de l'installation. Certainement la seconde.

Evitez de télécharger les mises à jours pendant l'installation si le réseau n'est pas de bonne qualité

2) Visualisation de la grille de choix.

==== Un exemple de suppression de partition sécurisée. ====.

Il faut faire le choix "autre chose" comme souvent dit et pas les choix "effacer le disque"; "chiffrer" ; "utiliser le lvm"!

3) Il faut choisir la partition de boot pour accueillir le grub.

Il faut donc partir à la recherche d'un espace libre pour allouer une partition EXT4 de taille 512 Mo. Cependant prévoyez 1024 Mo par sécurité. Lorsque cet espace est rencontré, il faut cliquer sur le signe + afin de provoquer la création.

La taille de l'espace est modifiable en moins avec un cadrage possible sur la droite. Elle sera accrochée au point de montage /boot

Attention au bios LEGACY: Cette partition doit être déclarée 'primaire'.

Attention au bios EFI: Cette partition est aussi obligatoire. Il n'y a pas lieu de rechercher une partition de boot EFI qui est détectée automatiquement.

4) Il faut alors choisir l'enveloppe LUKS destinée à accueillir la partition qui va contenir l'O.S.

Il faut donc partir à la recherche d'un espace libre d'environ 30 Go si une partition de données est prévue. Sinon c'est l'espace maxima possible.

Lorsque cet espace est rencontré, il faut cliquer sur le signe + afin de provoquer la création.

Dans cette installation l'espace retenu est faible. Il sera malgré tout suffisant.

La taille de l'espace est modifiable en moins avec un cadrage possible sur la droite.

Notons que la proposition standard, est "système de fichier journalisé EXT4". Ce n'est pas du tout ce qu'il faut. Donc on utilise le menu déroulant pour choisir "volume physique pour chiffrement" qui est vers la fin de liste.

Notons que la clé de chiffrement doit avoir une taille d'au moins 6 caractères pour être acceptée par l'installateur.

Pour ceux qui pensent que c'est trop, il faudra créer préventivement cette enveloppe.

5) Il faut alors sélectionner cette enveloppe LUKS pour y créer la partition qui va contenir l'O.S.

Elle sera trouvée en début de liste. Elle est bien à formater en EXT4 et le point de montage à mettre est /

Il ne reste plus qu'à lancer l'installation.

6) Un bref récapitulatif est fait.

La suite est totalement identique aux autres installations et n'est donc pas décrite ici.

Un exemple de suppression de partition sécurisée.

Un exemple de changement de taille d'une partition sécurisée.

Ce n'est plus l'application disque qui peut faire, mais l'application GFPARTED à utiliser classiquement en mode graphique dont voici le compte-rendu de diminution.

GParted 0.30.0 --enable-libparted-dmraid --enable-online-resize

Libparted 3.2

Réduire /dev/sda37 de 9.54 Gio à 8.79 Gio 00:00:45 ( SUCCÈS )

calibrer /dev/sda37 00:00:13 ( SUCCÈS )

chemin : /dev/sda37 (partition)

début : 1195591680

fin : 1215592447

taille : 20000768 (9.54 Gio)

chemin de chiffrement : /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b

vérifier le système de fichiers sur /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b et corriger les problèmes (si possible) 00:00:00 ( SUCCÈS )

e2fsck -f -y -v -C 0 '/dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b' 00:00:00 ( SUCCÈS )

Passe 1 : vérification des i-noeuds, des blocs et des tailles

Passe 2 : vérification de la structure des répertoires

Passe 3 : vérification de la connectivité des répertoires

Passe 4 : vérification des compteurs de référence

Passe 5 : vérification de l'information du sommaire de groupe

11 i-noeuds utilisés (0.00%, sur 625856)

0 fichier non contigu (0.0%)

0 répertoire non contigu (0.0%)

nombre d'i-noeuds avec des blocs ind/dind/tind : 0/0/0

Histogramme des profondeurs d'extents : 3

64903 blocs utilisés (2.60%, sur 2499584)

0 bloc défectueux

1 fichier de grande taille

0 fichier normal

2 répertoires

0 fichier de périphérique en mode caractère

0 fichier de périphérique en mode bloc

0 fifo

0 lien

0 lien symbolique (0 lien symbolique rapide)

0 socket

------------

2 fichiers

e2fsck 1.44.1 (24-Mar-2018)

réduire le système de fichiers 00:00:01 ( SUCCÈS )

resize2fs -p '/dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b' 9213952K 00:00:01 ( SUCCÈS )

En train de redimensionner le système de fichiers sur /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b à 2303488 (4k) blocs.

Début de la passe 3 (max = 77)

Examen de la table d'i-noeuds XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Le système de fichiers sur /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b a maintenant une taille de 2303488 blocs (4k).

resize2fs 1.44.1 (24-Mar-2018)

réduire le volume de chiffrement 00:00:01 ( SUCCÈS )

cryptsetup -v --size 18427904 resize 'luks-223d40d7-6718-4d2e-8add-757a5b90312b' 00:00:01 ( SUCCÈS )

Opération réussie.

réduire la partition de 9.54 Gio à 8.79 Gio 00:00:30 ( SUCCÈS )

ancien début : 1195591680

ancienne fin : 1215592447

ancienne taille : 20000768 (9.54 Gio)

nouveau début : 1195591680

nouvelle fin : 1214023679

nouvelle taille : 18432000 (8.79 Gio)

========================================

On peut aussi agrandir.

GParted 0.30.0 --enable-libparted-dmraid --enable-online-resize

Libparted 3.2

Agrandir /dev/sda37 de 8.79 Gio à 10.46 Gio 00:00:40 ( SUCCÈS )

calibrer /dev/sda37 00:00:11 ( SUCCÈS )

chemin : /dev/sda37 (partition)

début : 1195591680

fin : 1214023679

taille : 18432000 (8.79 Gio)

chemin de chiffrement : /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b

vérifier le système de fichiers sur /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b et corriger les problèmes (si possible) 00:00:01 ( SUCCÈS )

e2fsck -f -y -v -C 0 '/dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b' 00:00:01 ( SUCCÈS )

Passe 1 : vérification des i-noeuds, des blocs et des tailles

Passe 2 : vérification de la structure des répertoires

Passe 3 : vérification de la connectivité des répertoires

Passe 4 : vérification des compteurs de référence

Passe 5 : vérification de l'information du sommaire de groupe

11 i-noeuds utilisés (0.00%, sur 577088)

0 fichier non contigu (0.0%)

0 répertoire non contigu (0.0%)

nombre d'i-noeuds avec des blocs ind/dind/tind : 0/0/0

Histogramme des profondeurs d'extents : 3

61843 blocs utilisés (2.68%, sur 2303488)

0 bloc défectueux

1 fichier de grande taille

0 fichier normal

2 répertoires

0 fichier de périphérique en mode caractère

0 fichier de périphérique en mode bloc

0 fifo

0 lien

0 lien symbolique (0 lien symbolique rapide)

0 socket

------------

2 fichiers

e2fsck 1.44.1 (24-Mar-2018)

agrandir la partition de 8.79 Gio à 10.46 Gio 00:00:27 ( SUCCÈS )

ancien début : 1195591680

ancienne fin : 1214023679

ancienne taille : 18432000 (8.79 Gio)

nouveau début : 1195591680

nouvelle fin : 1217533951

nouvelle taille : 21942272 (10.46 Gio)

agrandir le volume de chiffrement pour remplir la partition 00:00:00 ( SUCCÈS )

cryptsetup -v resize 'luks-223d40d7-6718-4d2e-8add-757a5b90312b' 00:00:00 ( SUCCÈS )

Opération réussie.

agrandir le système de fichiers pour remplir la partition 00:00:01 ( SUCCÈS )

resize2fs -p '/dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b' 00:00:01 ( SUCCÈS )

En train de redimensionner le système de fichiers sur /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b à 2742272 (4k) blocs.

Le système de fichiers sur /dev/mapper/luks-223d40d7-6718-4d2e-8add-757a5b90312b a maintenant une taille de 2742272 blocs (4k).

resize2fs 1.44.1 (24-Mar-2018)

.